为了保证凭证的安全 谷歌引入了云机密管理器

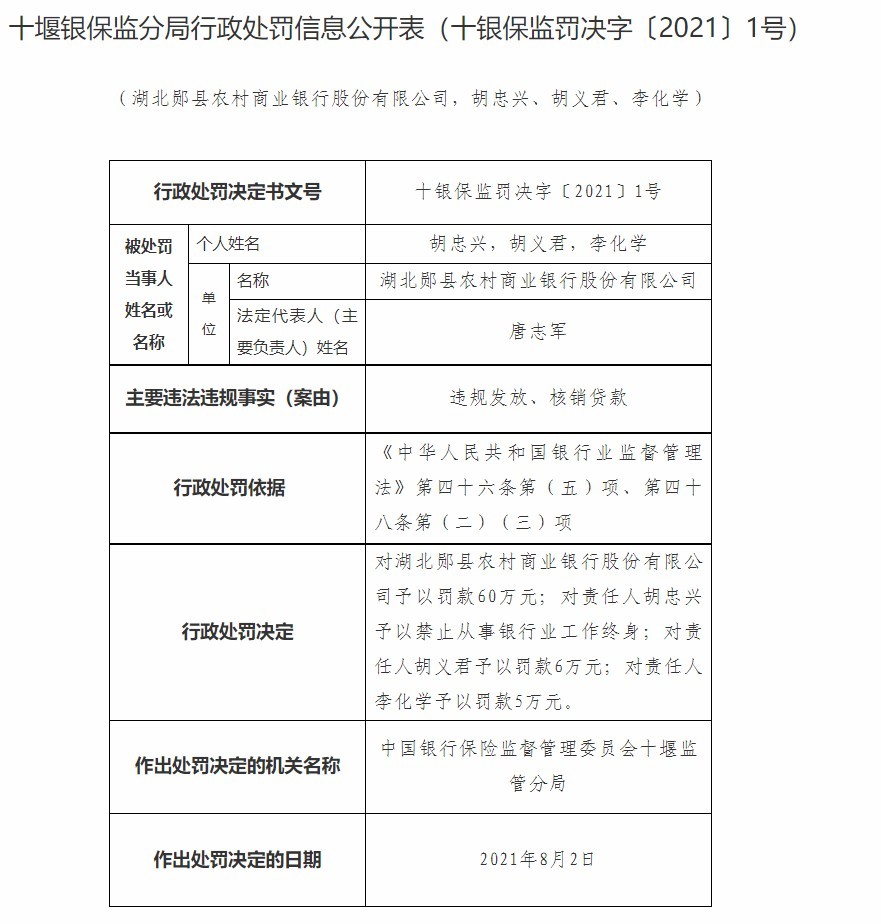

在最近的一篇博客文章中,谷歌宣布了一项名为Secret Manager的新服务,用于管理使用谷歌云平台时的凭据、API密钥和证书。该服务目前正在测试中,该服务的目的是减少组织云部署中的秘密扩展,并确保管理凭据有一个单一的真相来源。该服务的功能包括全局复制、版本控制、审计日志记录、强大的加密和对混合环境的支持。

这项服务的创建是由于客户的反馈,即管理区域秘密造成了很大的摩擦。谷歌云开发者倡导者赛思·瓦尔戈解释道:

早期的客户反馈发现,在现有的秘密管理工具中,区域化往往是一个痛点,尽管像API密钥或证书这样的凭据在云区域之间很少存在差异。出于这个原因,秘密名称在他们的项目中是全球性的。

秘密名称具有全球范围,但数据仍然是区域性的。这使整个企业具有透明度,同时将数据保存在本地区域。但是,管理员可以选择可以复制到哪些区域的秘密。

秘密管理器是以最少特权的原则构建的,只有项目所有者才能访问秘密,除非提供了显式云IAM权限。所有秘密信息在传输过程中使用TLS和REST加密,使用AES-256加密..

版本控制是包含在秘密管理器中的另一个功能。例如,一个组织可能需要支持逐步推出其应用程序的版本,或者需要回滚。为包括访问、销毁、禁用和启用在内的操作自动提供版本控制。

由于组织专注于敏捷,所以应用程序需要始终使用最新版本的秘密。为了支持这一要求,有一个名为“最新”的别名将始终返回最新版本的秘密。Vargo解释了为什么这是一个重要的特点:

生产部署应该始终固定在特定的秘密版本上。更新秘密应与部署应用程序的新版本一样处理。另一方面,像开发和分期这样的快速迭代环境可以使用SecretManager的最新别名,它总是返回秘密的最新版本。

创建和访问秘密可以通过秘密管理器API、秘密管理器客户端库和云SD K完成。例如,以下命令可用于创建秘密:

发现在云部署中使用的秘密通常是困难的。组织可以使用infoType探测器发现云DLP中的秘密,以确定使用AUTO_TOKEN、BASIC_AUTH_HEADER和ENCR YPTION_KEY等实体的位置。

一些组织此前曾使用开源工具Berglas来管理Google云平台中的秘密。客户可以继续使用此工具管理秘密,也可以使用Berglas命令行的“迁移”命令向秘密管理器提供一次性迁移。

秘密管理器测试版可供所有GoogleCloud客户使用,Quickstart教程已经发布。

-

上能电气再度停牌:股价10天暴涨263% 频放利好被疑配合股东减持

2021-08-11

-

Bharat 22 ETF NFO打开:所有约Rs 8,000亿卢比政府的13个点指南

2021-08-11

-

98岁老人和他的“民间图书室”:让村里的孩子都有书看

2021-08-11

-

甘南“马背上的警察”18载护草原:成牧民“最亲近”的人

2021-08-11

-

央行:7月末社会融资规模存量为302.49万亿元

2021-08-11

-

比特币价格为12,000美元,但不要加油;这两个迹象警告它会下降

2021-08-11

-

政府不承认加密货币作为合法的,FM Arunjaitley说

2021-08-11

-

巴文•图拉基亚的电子邮件初创公司Titan融资3000万美元 估值为3亿美元

2021-08-11

- 1 [商业热点]教大家BSD是什么系统 BSD简介

- 2 [商业热点]教大家搭建完整邮件系统(postfix+dovecot+clamAV+Spamassassin+amavisd-new)

- 3 [商业热点]教大家在Mac OS Yosemite 系统中如何发送超大邮件附件

- 1 [创业商讯]教大家Windows 7系统输入法切换键失灵怎么办?

- 2 [IT科技]为了保证凭证的安全 谷歌引入了云机密管理器

- 3 [创业商讯]教大家常用的网络操作系统有哪些

- 4 [IT科技]2020年哪些iphone会过时危险 完整的列表

- 5 [商业热点]教大家BSD是什么系统 BSD简介

- 6 [IT科技]两个新的安全机器人从制造商现在臭名昭著的K5单位

- 7 [品牌资讯]教大家解决Win 8.1系统下应用自动更新问题