这次Monero挖矿恶意软件以AWS虚拟机为目标

一家网络安全公司的研究人员检测到嵌入在Amazon Web Service(AWS)虚拟机中的Monero挖掘脚本。

一个 lthough Monero是顶级的隐私关注cryptocurrencies之一,它已经在过去的几个月其他原因的消息。总体上,由于监管机构的去中心化性质,监管机构一直对加密货币感到麻烦,但它们甚至对门罗币等隐私代币更具敌意。对于某些人来说,FATF“旅行规则”的颁布可能意味着隐私硬币合法性的终结。

似乎这场争论还不够,各种Monero挖矿恶意软件已经感染了数千台计算机。去年-Beapy,Smominru和Norman被邪恶的玩家雇用来使用受感染的机器为他们挖掘加密货币。最近,自2019年12月以来,又发现另一门Monero采矿恶意软件`` Blue Mockingbird ''积极参与公司服务器的恶意软件攻击。

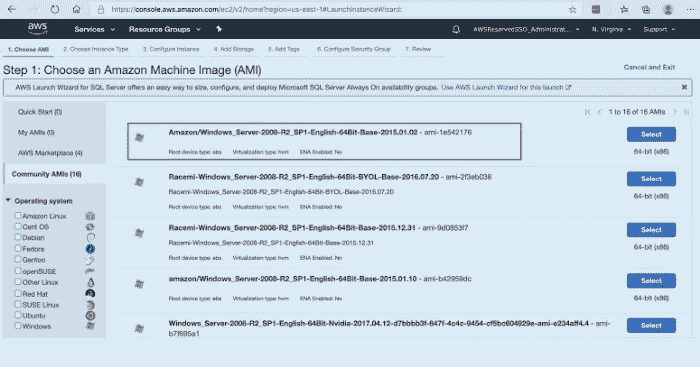

正如报告由美国商业资讯,网络安全专家米提加 -一个事件准备和响应公司已经发布运行基于社区的AMI(亚马逊机实例)EC2实例一个全球性的咨询警告AWS客户。根据警告,未经验证的供应商托管的Windows 2008虚拟服务器的AWS AMI感染了Monero挖掘脚本。

EC2是在Amazon Machine Instance框架下运行的流行程序和服务的第三方部署。使用AWS的企业利用它们来降低其业务运营的计算能力成本。Mitiga在为金融服务公司进行安全审核时,在Windows 2008 Server的社区AMI中发现了此monero脚本。

除了由Mitiga进行安全审计的金融服务公司之外,尚不确定还有多少其他实体可能受到此恶意软件感染。但是,它确实怀疑这是一个更大的现象,而不是孤立的事件。Mitiga认为,这可能是感染未经验证的AMI的许多错误之一。

AWS尚未对此事发表评论,但Mitiga认为,考虑到AWS客户的使用被混淆,很难确定此恶意软件的传播范围。但是,他们认为潜在的风险很高。为此,Mitiga建议运行社区AMI的AWS客户端应立即将其终止,并使用受信任供应商提供的服务。

挖掘恶意软件一直是针对企业的邪恶攻击的最常见形式。在最坏的情况下,受感染的AMI可能会在主机上安装后门,从而对公司的文件进行加密,目的是为了勒索钱来重新获得访问权限。

该方案是“加密劫持”攻击的一部分,这种攻击在最近已经很普遍了-Monero挖掘算法已成为黑客的选择,因为它可以使用计算机的CPU和GPU轻松运行。一旦将足够的计算能力集中在一起,就可以弥补一大笔钱。

-

Reliance Industries在Usyield上的135个BPS价格为美元债券

2021-08-13

-

买这个rakesh jhunjhunwala库存与航空公司一起飞翔

2021-08-13

-

江苏炜耀医疗科技有限公司“无证生产医用防护口罩 、虚假标注生产日期” 被处罚款28万元

2021-08-13

-

你错过了这些IPO中的任何一个顶级共同资金射杀了inoctober吗?

2021-08-13

-

印度河大厦因增长担忧跌至逾8个月低点

2021-08-13

-

美光科技股票周四下跌

2021-08-13

-

美元萎缩2个月低与日元,美国税计划infocus

2021-08-13

-

【小康圆梦】高平:小小油葵撬动大产业带领群众走向致富路

2021-08-13

- 1 [商业热点]IPCA Labs降低评级与Edelweiss的Rs 440目标价格;看看投资者应该是什么

- 2 [商业热点]Infosys挑选Salil Parekh作为首席执行官和MD被尝试并测试了移动;过渡应该快速:JMFinancial.

- 3 [商业热点]监管机构在美国国债上看闪耀更多亮点

- 1 [时事评论]Mega IT股票回购:Wipro Investors Be Enyosys股东Stillput展出门口。

- 2 [环球要闻]在市场旺盛时购买哪些库存?Bofaml股票这个手利提级

- 3 [创业商讯]HDFC标准寿命股价在保险杠上市时跳跃;从ipoproice储备27%

- 4 [股票基金]Sensex,漂亮可能会测试记录高点作为选举结果显示BJP设置为Sweepgujarat

- 5 [财经资讯]顶级基金经理最爱,这个塔塔集团股票今年翻了一番; Edelweiss说'买'

- 6 [商业热点]IPCA Labs降低评级与Edelweiss的Rs 440目标价格;看看投资者应该是什么

- 7 [经济报道]感谢Infosys,TCS,SBI,RIL,ICICI银行和HDFCTWINS,第一次击中10,500次