微软Office365更改这些设置否则可能被黑客攻击

网络攻击者在恶意软件和网络钓鱼攻击方面没有任何松懈的迹象,但幸运的是,即使是资源贫乏的组织也可以采取一些措施,将安全漏洞的可能性降到最低。

上周,微软的安全团队建议拥有管理权限的员工应该使用一种用于管理任务的总是最新的设备。它还敦促各组织放弃密码,对用户实施多因素身份验证(MFA)。

本周,美国国土安全部的网络安全和基础设施安全机构(CISA)发布了它对使用微软Office 365的组织的建议——特别是如果他们依赖第三方承包商为他们实现从本地迁移到云的迁移。

CISA的建议是基于它自2018年10月以来与之合作的许多组织的调查结果,第三方供应商在云中部署Office 365时如何配置安全设置降低了它们的“总体安全态势”。

此外,许多这样的组织缺乏专注于云中的安全性的专门的IT安全团队。

“这些安全疏忽导致了用户和邮箱的妥协和漏洞,”CISA警告说。

第一个漏洞是管理员帐户从一开始就没有启用多因素身份验证(MFA)。这个安全特性是抵御钓鱼的最佳方法,但是在Azure AD中,全局管理员需要显式地启用一个“有条件访问”策略来启用MFA。

一开始不默认启用MFA的危险在于,在迁移到云中的Office 365期间,管理员帐户可能会被用来损害用户帐户。

“这些账户暴露于互联网接入,因为它们基于云。如果没有立即得到保护,这些基于云的帐户可能允许攻击者在用户迁移到Office 365时保持持久性,”CISA解释说。

第三方实现者似乎倾向于不为其客户启用邮箱审计。正如CISA所指出的,直到最近,O365邮箱审计在缺省情况下都没有启用。

该特性记录邮箱所有者、委托和管理员所采取的操作,并提供在事件后取证调查期间可能有价值的信息。在2019年之前购买Office 365的客户必须明确启用邮箱审计。

微软在去年12月宣布,由于客户的需求,Office 365商业用户的Exchange邮箱审计将在默认情况下启用。它在今年3月正式启用。

自2019年1月以来,微软已经默认为Microsoft 365组织启用了它。在此之前,管理员需要手动启用对组织中每个用户邮箱的审核,而现在在创建新邮箱时就会这样做。

不过,CISA指出,Office 365目前默认不支持统一的审计日志,它将提供Exchange Online、SharePoint Online、OneDrive、Azure AD、Microsoft team、PowerBI和其他Office 365服务的日志或事件。CISA指出,管理员必须在运行查询之前在安全和遵从性中心启用此功能。

第三个漏洞是启用了密码同步,这也是在使用云中的Azure Active Directory (AD)从内部环境迁移到Office 365以匹配内部Active Directory身份时的一个潜在问题。

“Azure AD的一个认证选项是‘密码同步’。如果启用了这个选项,来自本地的密码将覆盖Azure AD中的密码。在这种特殊情况下,如果本地广告身份被泄露,那么当同步发生时,攻击者可能会横向移动到云上,”CISA解释道。

2018年10月,微软禁用了管理员账户的云广告匹配。然而,CISA注意到一些组织在此之前可能已经执行了管理员帐户匹配,允许组织同步迁移之前泄露的身份。

参见:网络安全制胜战略(ZDNet特别报告)

最后,CISA对Exchange在线身份验证使用的一些不支持MFA的协议发出了警告,这些协议包括邮局协议(POP3)、Internet消息访问协议(IMAP)和简单邮件传输协议(SMTP)。

CISA承认,出于业务需要,组织可能需要使用保持这些协议可用的旧电子邮件客户端。但是,支持这些遗留协议的帐户将暴露在internet上,没有MFA的额外保护。

遗留协议用于不支持现代身份验证的旧电子邮件客户端。遗留协议可以在租户级或用户级禁用,”CISA说。

然而,如果组织需要旧的电子邮件客户端作为业务需要,这些协议将不会被禁用。这使得电子邮件帐户暴露在互联网上,只有用户名和密码作为主要的身份验证方法。”

CISA关于从本地迁移到云世界的最后一句话是使用MFA,因为它是防止Office 365证书被盗的最佳选择;启用统一的审核日志记录;为所有用户启用邮箱审核;用于在迁移用户之前正确配置Azure AD密码同步;以及根据需要禁用遗留电子邮件协议或限制对特定用户的使用。

-

买这个rakesh jhunjhunwala库存与航空公司一起飞翔

2021-08-13

-

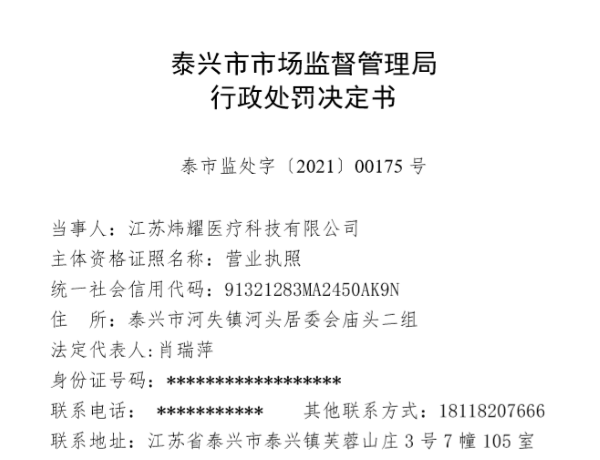

江苏炜耀医疗科技有限公司“无证生产医用防护口罩 、虚假标注生产日期” 被处罚款28万元

2021-08-13

-

你错过了这些IPO中的任何一个顶级共同资金射杀了inoctober吗?

2021-08-13

-

印度河大厦因增长担忧跌至逾8个月低点

2021-08-13

-

美光科技股票周四下跌

2021-08-13

-

美元萎缩2个月低与日元,美国税计划infocus

2021-08-13

-

【小康圆梦】高平:小小油葵撬动大产业带领群众走向致富路

2021-08-13

-

全球连线丨面具后的美国

2021-08-13

- 1 [商业热点]Infosys挑选Salil Parekh作为首席执行官和MD被尝试并测试了移动;过渡应该快速:JMFinancial.

- 2 [商业热点]监管机构在美国国债上看闪耀更多亮点

- 3 [商业热点]澳优2021年上半年营收42.71亿元 羊奶粉业务恢复加速

- 1 [时事评论]您的番茄迷信设置为钱包重量;这是为什么

- 2 [创业商讯]绿键交易达到历史新高达到了1000亿美元

- 3 [环球要闻]Maha Agri董事会将207英亩发展进出口发展

- 4 [股票基金]Rajesh出口股票,艾草电机,Sun Pharma,JP Associates,塔塔全球饮料,Cofustoday的依赖资本

- 5 [财经资讯]Airtel库存,HDFC标准人寿保险,Focustoday的喷气式飞机

- 6 [商业热点]Infosys挑选Salil Parekh作为首席执行官和MD被尝试并测试了移动;过渡应该快速:JMFinancial.

- 7 [经济报道]Reliance Industries在Usyield上的135个BPS价格为美元债券